Warum effektives Risikomanagement unterschiedliche Perspektiven erfordert

Stellen Sie sich zwei Personen vor, die auf einem Rundweg in entgegengesetzte Richtungen gehen. Irgendwann werden sie sich treffen – denn egal, wo sie beginnen, der Weg führt zum selben Punkt.

Diese Metapher passt perfekt, wenn wir über Cybersicherheit in IT- und OT-Umgebungen sprechen. Auf den ersten Blick scheinen diese beiden Welten sehr unterschiedliche Prioritäten und Ansätze zu haben. Aber wenn es um Cybersicherheit geht, streben sie dasselbe an: effektives Cyber-Risikomanagement.

Der Unterschied liegt darin, wie die Risiken in jedem Bereich bewertet und priorisiert werden.

Gleiche Formel – andere Variablen

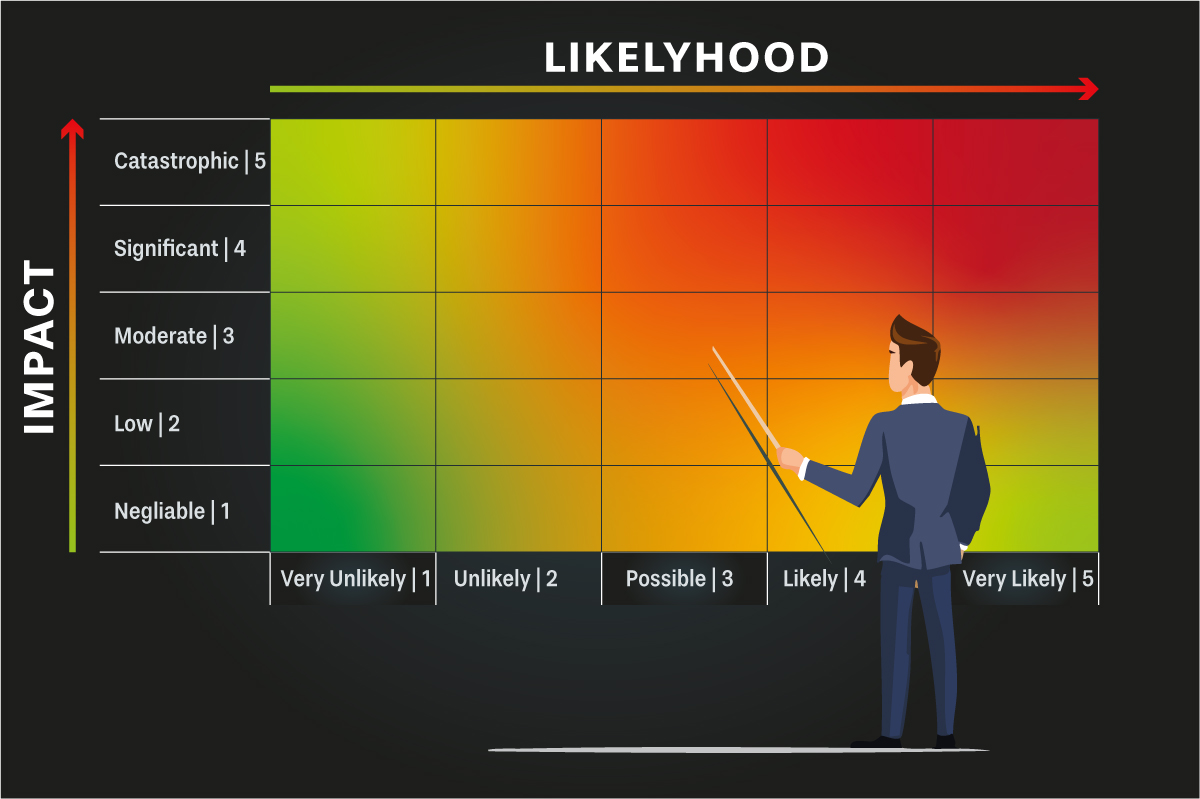

Vereinfachte Risikomatrix zur Darstellung von Cyberrisiken im Rahmen einer Risikobewertung.

Ob in der IT oder in der OT:

Risiko wird oft mit der Formel berechnet

Risiko = Auswirkung × Eintrittswahrscheinlichkeit

Aber hier ist der Haken an der Sache: Die Art und Weise, wie wir Auswirkungen und Wahrscheinlichkeiten in IT-Umgebungen bewerten, unterscheidet sich erheblich von OT-Systemen.

OT: Physikalische Prozesse, lange Lebenszyklen, hohe Verfügbarkeit

In OT-Umgebungen (Operational Technology) müssen bei der Bewertung von Cyberrisiken besondere Faktoren berücksichtigt werden:

Auswirkungen im OT

IT: Datenschutz, Reputation und Compliance

In IT-Umgebungen verschiebt sich der Schwerpunkt erheblich: