Ein Cyberangriff auf den Dienstleister RTX sorgte für Chaos an den Flughäfen

Ein schwaches Glied in der Lieferkette kann eine Kaskade von Störungen auslösen, die den Flughafenbetrieb zum Erliegen bringen

Der Ausfall beim Check-in des Flughafens BER und anderen europäischen Flugdrehkreuzen, verursacht durch einen Cyberangriff auf den Dienstleister RTX, dient als mahnendes Beispiel für die Verwundbarkeit moderner Software- und Cloud-Lieferketten. Dieser Vorfall zeigt, wie ein schwaches Glied in der Kette eine Kaskade von Störungen auslösen kann, die den Flughafenbetrieb massiv einschränken. Für Unternehmen ist es daher unverzichtbar, die Cyber-Risikoanalyse über ihre eigene Infrastruktur hinaus auf die gesamte Lieferkette und alle externen Dienstleistungen auszuweiten.

Warum ist Cybersicherheit in der Lieferkette so wichtig?

Die zunehmende Digitalisierung hat Lieferketten in hochgradig vernetzte Ökosysteme verwandelt. Wie der Fall des Flughafens BER zeigt, kann eine Schwachstelle bei einem Cloud-Service, einem Cybersecurity-Dienst oder IT-Dienstleister ein offenes Tor für Angriffe auf das eigene Unternehmen darstellen. Solche Schwachstellen können zu Geschäftsunterbrechungen, Datenverlusten und einem massiven Vertrauensverlust führen, was nicht nur finanzielle Einbußen, sondern auch langfristige Reputationsschäden nach sich zieht. Wachsende regulatorische Anforderungen, wie die NIS2-Richtlinie, zwingen Unternehmen im KRITIS-Sektor (kritische Infrastrukturen) dazu, ihre Lieferketten systematisch auf Cyber-Risiken zu überprüfen und entsprechende Schutzmaßnahmen zu ergreifen.

Vertiefende Aspekte zur Cybersicherheit in der Lieferkette

Der Cyberangriff auf den Flughafen BER zeigt: Die Komplexität der modernen Lieferkette erfordert einen ganzheitlichen Ansatz. Unternehmen sind nicht nur für ihre eigene Sicherheit verantwortlich, sondern auch für die ihrer Partner. Das bedeutet, dass sie die Software-Stückliste (SBOM) aller eingesetzter Komponenten kennen und verstehen müssen. Eine SBOM ist wie eine Zutatenliste für Software: Sie listet alle Open-Source- und proprietären Komponenten auf, aus denen eine Anwendung besteht. Ohne dieses Wissen ist es unmöglich, Schwachstellen zu identifizieren, die in diesen komplexen Komponenten lauern könnten.

Ein weiteres entscheidendes Element ist das Third-Party-Risk-Management (TPRM).

Viele Unternehmen verlassen sich auf Dutzende oder sogar Hunderte von externen Anbietern, von Cloud-Diensten bis hin zu spezialisierten Softwareentwicklern. Jeder dieser Partner stellt ein potenzielles Risiko dar. Ein umfassendes TPRM beinhaltet die regelmäßige Überprüfung der Sicherheitsmaßnahmen dieser Partner, die Einhaltung vertraglicher Verpflichtungen, die Überwachung ihre eigenen Cybersicherheit und eine Verpflichtung zur Meldung von Cybersicherheitsvorfälle.

Der Mehrwert von asvin.io: Risk by Context

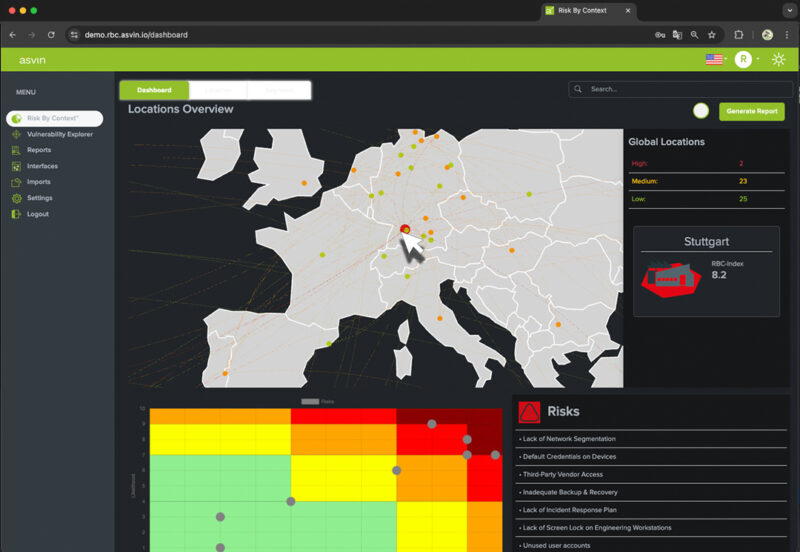

Hier setzten die Cybersicherheitslösungen und -services von asvin an.Unser Plattform Risk By Context™ wurde speziell entwickelt, um die Komplexität der Cybersicherheit in der Lieferkette zu bewältigen. Sie geht weit über eine einfache Risikobewertung hinaus und bietet eine dynamische und kontextbezogene Analyse, die Risiken und Abhängigkeiten in Echtzeit priorisiert.

Anstatt lediglich eine Liste potenzieller Cyberrisiken durch Lieferanten zu präsentieren, analysiert Risk By Context™ , welcher Lieferant das größte reale Risiko für den Geschäftsbetrieb darstellen. Das geschieht durch die Verknüpfung von Bedrohungsdaten, dem eigenen BCM mit dem spezifischen Kontext der Lieferkette. Nehmen wir das Beispiel einer Softwarekomponente mit einer bekannten Sicherheitslücke. Risk By Context bewertet nicht nur die Schwere der Lücke, sondern auch, wo und wie diese Komponente in der Lieferkette eingesetzt wird. Diese kontextbezogene Bewertung ermöglicht es Unternehmen, ihre begrenzten Ressourcen dort einzusetzen, wo sie den größten Mehrwert für die Resilienz schaffen.

Unsere Plattform hilft Unternehmen auch dabei, die Einhaltung gesetzlicher Vorschriften wie NIS2 zu gewährleisten, indem sie die notwendige Transparenz in der Lieferkette schafft und die Risikobewertungen dokumentiert.

Was ist zu tun?

Um sich wirksam zu schützen, müssen Unternehmen die folgenden Schritte unternehmen:

- Risikobewertung: Führen Sie regelmäßige, tiefgehende Bewertungen der Cyberrisiken aller Partner in Ihrer Lieferkette durch. Mit

asvin Risk By Context haben Sie das optimale Werkzeug zur Hand, um diese Bewertungen dynamisch und kontextbezogen durchzuführen.

- Vertragsgestaltung: Integrieren Sie klare Anforderungen an die Cybersicherheit und Haftungsklauseln in Verträgen mit Dienstleister.

- Technologie: Nutzen Sie moderne Technologien, um die IT-Sicherheit in Ihrer gesamten Lieferkette proaktiv zu überwachen. Die Cyberrisiko-Analyse-Plattform von asvin.io ist ein unverzichtbares Tool, das Ihnen hilft, Schwachstellen zu identifizieren und zu priorisieren.

Es ist höchste Zeit, aus den Fehlern anderer zu lernen: Prävention ist der beste Schutz. Begreifen Sie Cybersicherheit als integralen Bestandteil Ihrer Lieferkettenstrategie. Nur so können Sie sicherstellen, dass Ihr Unternehmen auch im Falle eines Angriffs handlungsfähig bleibt und das Vertrauen Ihrer Kunden bewahrt.