Use Case | Cyber Risk Intelligence in der Lieferkette – Identifizieren Sie Lücken, bevor sie eskalieren

In der Automobilindustrie ist die Lieferkette typischerweise in Tier1, Tier2,…

Security Supply Chain Management wird immer wichtiger, denn der größte blinde Fleck ist die SW-Lieferkette. Siehe zwei Kästen.

Tausende von Prozessen und Zulieferern greifen ineinander wie eng verzahnte Zahnräder – oder Puzzleteile. Aber was passiert, wenn eines fehlt? Der Fokus liegt oft auf den großen, bekannten Lieferanten. Doch die wahren Risiken verbergen sich dort, wo niemand hinschaut – im Mittelfeld, bei kleinen Anbietern oder Nischenkomponenten.

Genau hier setzt unser Ansatz der Cyber Risk Intelligence an: Wir decken diese versteckten Lücken auf, bevor sie zu echten Bedrohungen werden.

Herausforderung:

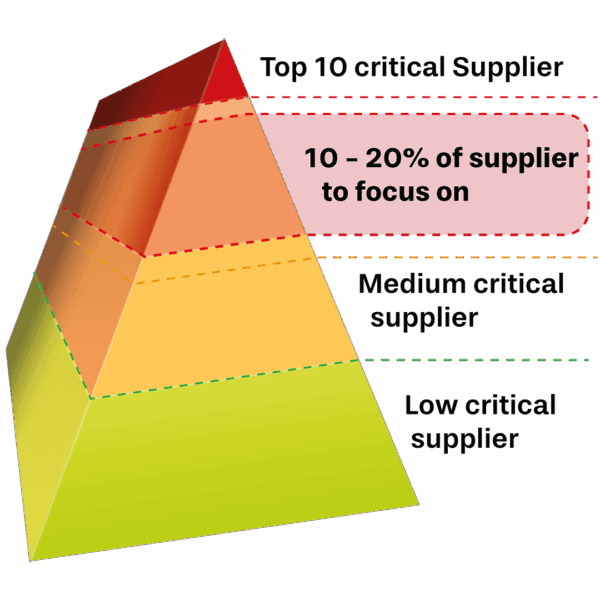

In der Automobilindustrie sind die Lieferketten nicht nur komplex – sie sind auch anfällig. Und während die Top-10-Lieferanten in der Regel unter die Lupe genommen werden, bleiben viele risikorelevante Partner unter dem Radar. Insbesondere die 10-20% „vergessenen kritischen“ Lieferanten – nicht prominent, aber unverzichtbar – stellen eine ernsthafte und oft versteckte Bedrohung dar.

Der asvin Cyber Thread Intelligence Management-Ansatz:

Unser Ansatz kombiniert Inside-Out-Analysen (interne Kritikalität, CSMS, Selbsteinschätzungen) mit Outside-In-Intelligence (Darknet, OSINT, öffentlich gemeldete Vorfälle, Bewertungen). Unterstützt durch ein semantisches LLM-Modell und einen dynamischen Wissensgraphen entsteht so eine Risikolandschaft in Echtzeit über die gesamte Lieferkette.