Wirksame Cybersicherheit ist das Ergebnis von Akteuren mit Datensouveränität.

Digitale Souveränität – vom Risiko zum Vorsprung: Wie Cybersicherheit und Datensouveränität Ihren Unternehmenserfolg beschleunigen.

Ein Plädoyer für eine datengetriebene Sicherung der OT-Resilienz

OT lässt sich meist nur eingeschränkt oder gar nicht patchen – aber matchen! Das bedeutet: Fertigungsunternehmen können jetzt auch ihre Produktionsanlagen mit einer Software-Mixtur aus Graphenanalyse, Topologietheorie und KI cyber-sicher betreiben. Und nicht nur das. Sie kommen damit zusätzlich in die Lage datensouveränen Handels im zunehmend monopolisierten und schutzlosen Cyberraum. Und so geht’s.

Cybersicherheit in Manufacturing gleicht der Quadratur des Kreises, denn OT ist per se nicht mit einfachen IT-Mitteln schützbar. Fertigungsmaschinen, etwa veraltete SCADA-Systeme, lassen sich nicht patchen. Sie sind nur über den Schutz ihrer Netzwerkumgebung wie Netzsegmentierung oder Umgebungsmonitoring überhaupt schutzfähig. Asvin hat für dieses Problem eine Softwareplattform entwickelt, die aus unstrukturierten Umgebungsparametern compute-fähige Cyber Threat Intelligence-Daten macht, womit Sicherheitsmaßnahmen erkennbar, beschreibbar und priorisierbar werden.

Umgekehrschub: Fertiger werden vom Cyberopfer zum Cybergestalter

Mit diesem Ansatz erreichen Fertigungsunternehmen digitale Cyber-Souveränität gleich mehrfach. Sie können die Cybersicherheit ihrer Anlagen einfacher als je zuvor planen, einrichten und betreiben. Angreifer scheitern an der zunehmend stabilen Widerstandskraft ihrer vermeintlichen Opfer. Nicht zuletzt sehen sich monopolistische BigTechs Anwendern und Kunden gegenüber, die zunehmend souverän auf Vertragsbedingungen, Abhängigkeiten und Rechtsverstöße achten. Und, Beispiel Dänemark, Australien oder Schleswig-Holstein, die Ablösung von großen Plattform-Anbietern einleiten.

asvin Software trennt die Spreu vom Weizen

In einer solchen Situation, in der über Cybersicherheit und Digitalsouveränität viel spekuliert, verschleiert und heruntergespielt oder Unkenntnis in Kauf genommen wird, sind Klarheit und Überblick auf die tatsächlich vorherrschenden Bedingungen im Cyberraum essenziell. Aus unserer Sicht ist Cybertransparenz daher so wertvoll wie die Ressource Daten selbst.

Resilienz-Tools für souveräne Akteure

Ohne automatisierte Risikoanalyse keine optimierten digitalen Prozesse bei der Typgenehmigung von Fahrzeugen oder generell bei der Transformation von Automobil- und Fertigungsindustrie in Richtung neuer Produktionstechnik und diversifizierter Geschäftsmodelle. Ohne Schutz von LLM-Trainingsdaten kein Alleinstellungsmerkmal bei der Nutzung von KI im Werkzeugmaschinenbau geben. Und ohne Cybersecurity-by-design keine regulierungskonforme, sichere Produkte mit digitalen Elementen gemäß EU Cyber Resilience Act.

Datengetriebene, automatisierte Bedrohungserkennung

Die Basis für transformative Cybersicherheit liegt in der asvin-Technologie Risk by Context™-Technologie von asvin. Mit Risk by Context™ stellen wir ein dynamisches, auf individuelle Anforderungen adaptierbares Risikomanagement-Tool zur Verfügung. Es basiert auf KI-basierten Cybersecurity Knowledge Graphs und Graph Neuronal Networks (GNN), beides generiert aus unstrukturierten Umgebungsparametern strukturierte und handlungsrelevante Cyber Threat Intelligence (CTI) Daten. Dadurch lassen sich Bedrohungen im industriellen Netzwerk nicht nur statisch, sondern kontextabhängig bewerten und priorisieren. Die Software priorisiert Risiken nicht nur nach Cyberbedrohungen, sondern auch nach Health-Safety-Environment (HSE)-Kriterien. Beispiel: Ein gehackter Roboter mit Gefährdungspotenzial für Mitarbeiter wird höher eingestuft als eine reine IT-Schwachstelle. Insgesamt können Fertigungsunternehmen ihre Ressourcen jetzt gezielt einsetzen und Investitionen in Cybersicherheit effizient steuern.

Unabhängigkeit von Hyperscalern

Alle asvin Lösungen sind auf europäische und deutsche Standards ausgerichtet. Das verringert die Abhängigkeit von globalen Cloud-Anbietern und gewährleistet den Schutz sensibler Produktionsdaten innerhalb des europäischen Rechtsrahmens. Unternehmen sind damit in der Lage, ihre Cybersicherheitsrisiken rechtskonform zu managen, die Kontrolle über Software- und Datenflüsse zu behalten und unabhängig von externen, globalen Anbietern zu agieren. Dies stärkt die Resilienz, Vertrauenswürdigkeit und Wettbewerbsfähigkeit der Fertigung in Europa.

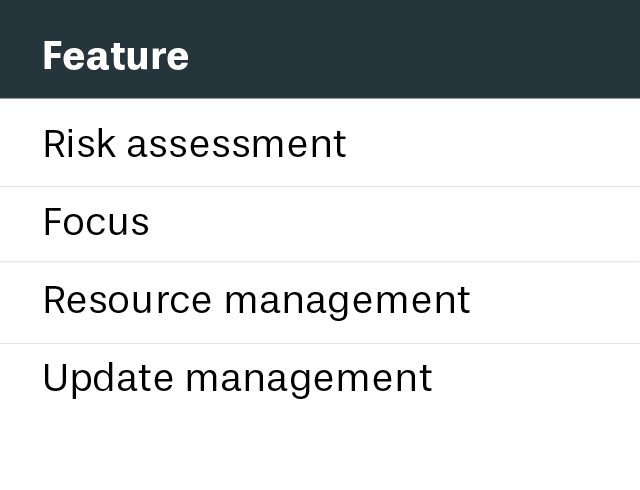

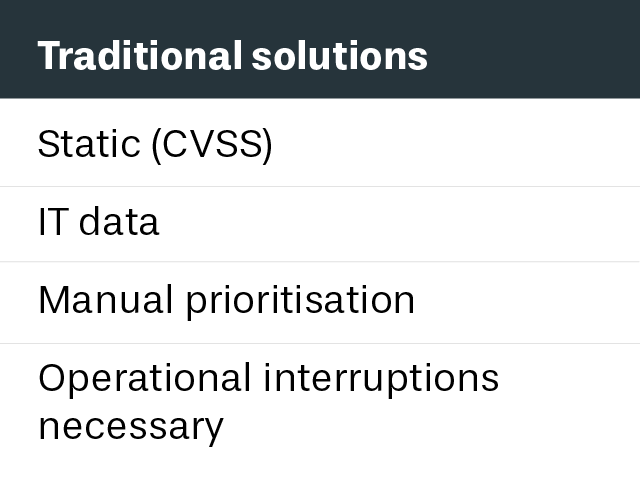

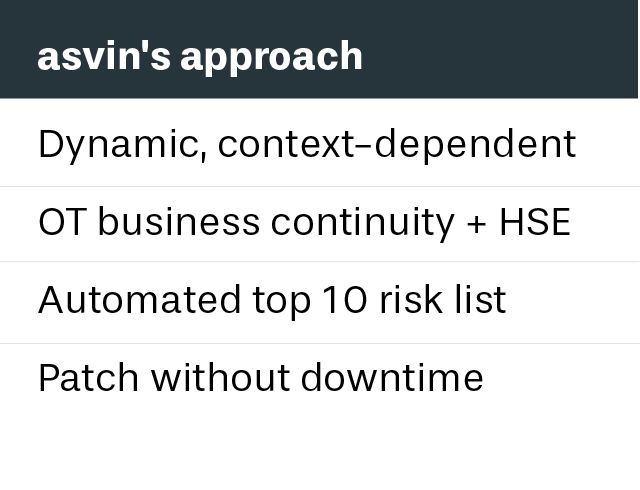

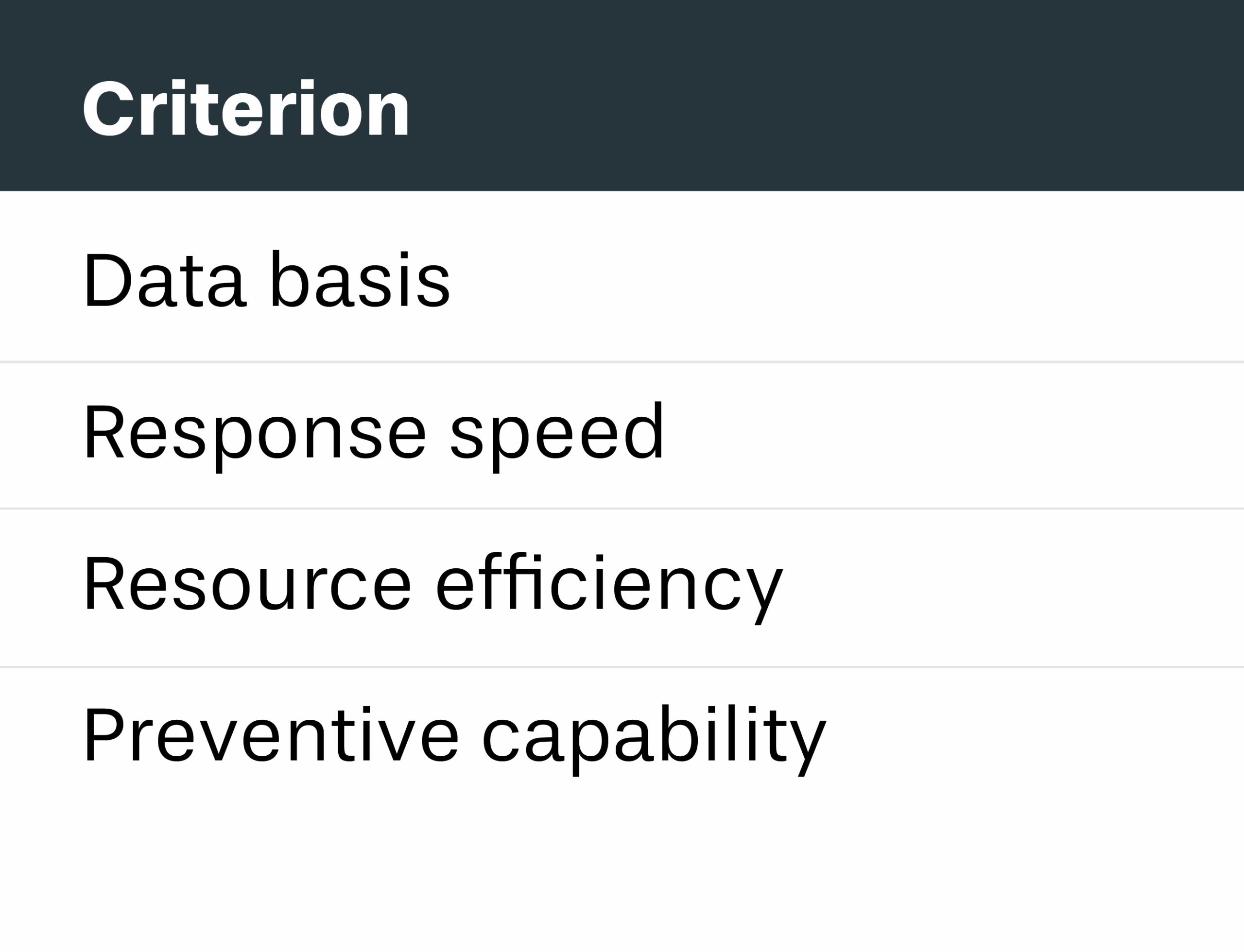

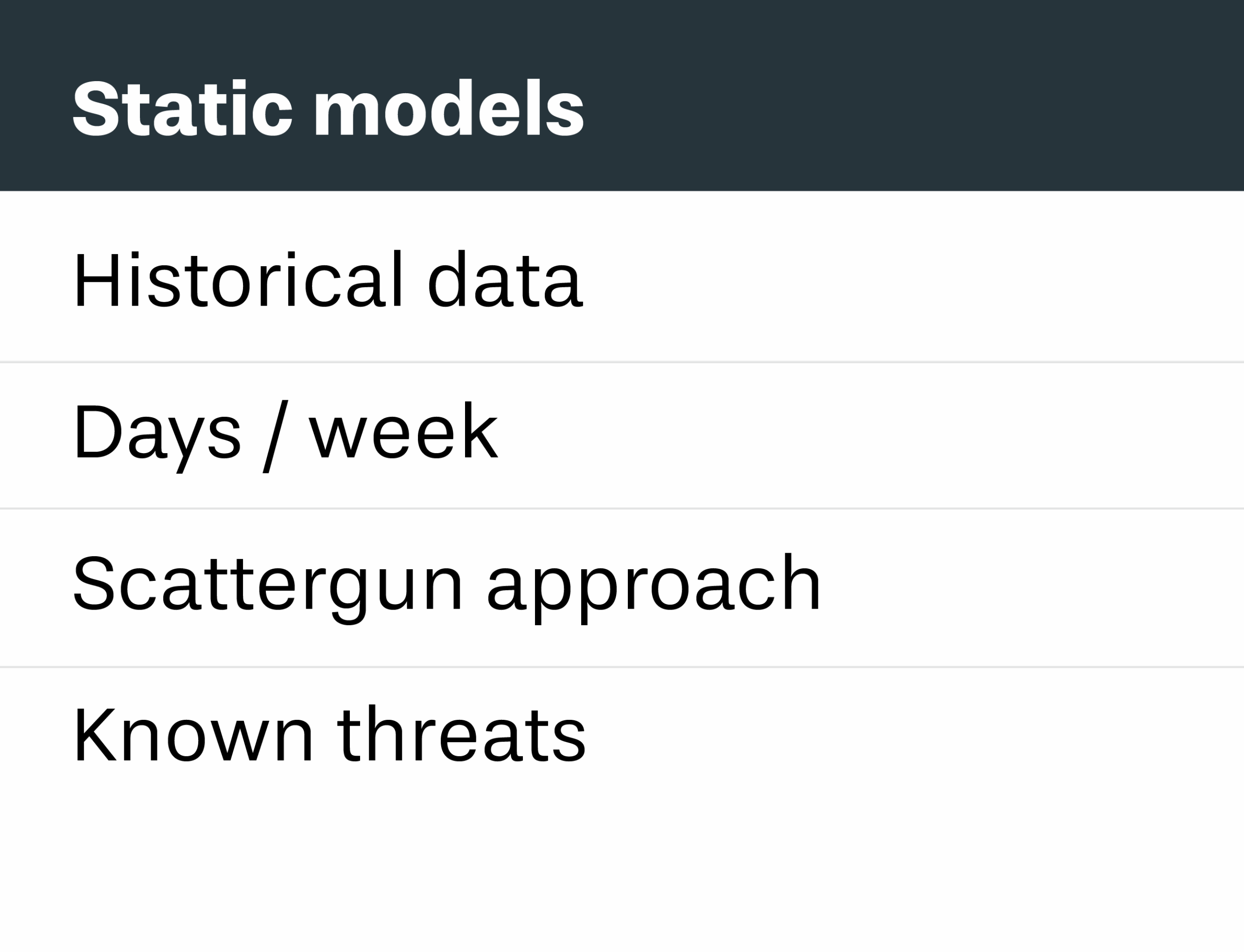

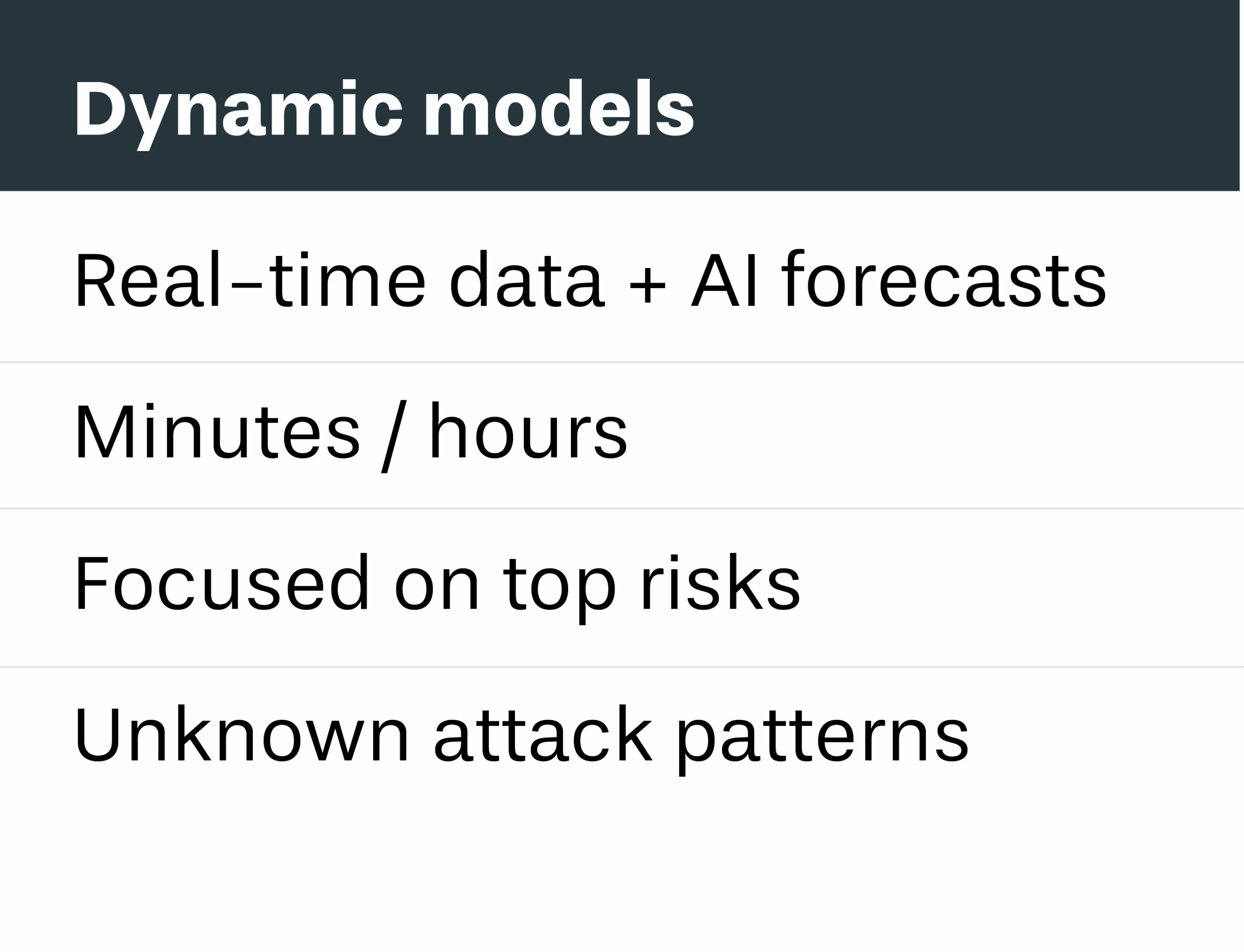

Vergleichstabelle:

Vergleich: Dynamisch vs. statisch

Ein paar Hinweise zur Technologie hinter Risk by Context™

Kunden befüllen unser Tool mit den Informationen, die für ihre Risikobewertung besonders wichtig sind. Dies sind zunächst Daten zur Netzwerktopologie, Geschäftskritikalität, Benutzerrollen, HSE-Index oder CVSS-Score aus einem Asset Management System. Hinzu kommen Standortdaten und weitere spezifische Angaben. Wir verwenden als Technologie-Framework im Frontend Angular mit Typescript, im Backend .NET, und als Datenbank die JSON-DB mongodb sowie die Graphdatenbank neo4j. An OT Asset Management System unterstützen wir unter anderem OTbase, Nazomi oder Siemens OT Companion. Die Bereitstellung des Produkts erfolgt über Docker-Images, die auf einem Kubernetes-Cluster in unserer Cloud laufen. Alle APIs sind mit Jason Web Token als Zugriffstoken gesichert. Für unsere eigene Identitätsverwaltungslösung verwenden wir OAuth 2.0. Weitere Details zu Implementierung, Anpassung und Betrieb gerne auf Anfrage.