Mit dem Vormarsch von Software-definierten Fahrzeugen (SDV) und den damit verbundenen vernetzten Fahrzeugen wächst die Angriffsfläche für Cybersicherheitsangriffe auf Fahrzeuge, ihr IT-Backend und die gesamte Lieferkette.

Die Zahl der Cyber-Fernangriffe übertrifft die der physischen Angriffe um 85 %, wobei 40 % dieser Angriffe auf Back-End-Server abzielen, die vernetzte Fahrzeuge und die damit verbundene Infrastruktur unterstützen. Noch alarmierender ist die Tatsache, dass Cyberangriffe in den letzten drei Jahren um 225 % zugenommen haben, was größtenteils auf vernetzte Elektronik zurückzuführen ist. Forschungsunternehmen schätzen, dass sich die Verluste für die globale Automobilindustrie bis 2024 auf 505 Mrd. USD belaufen könnten.

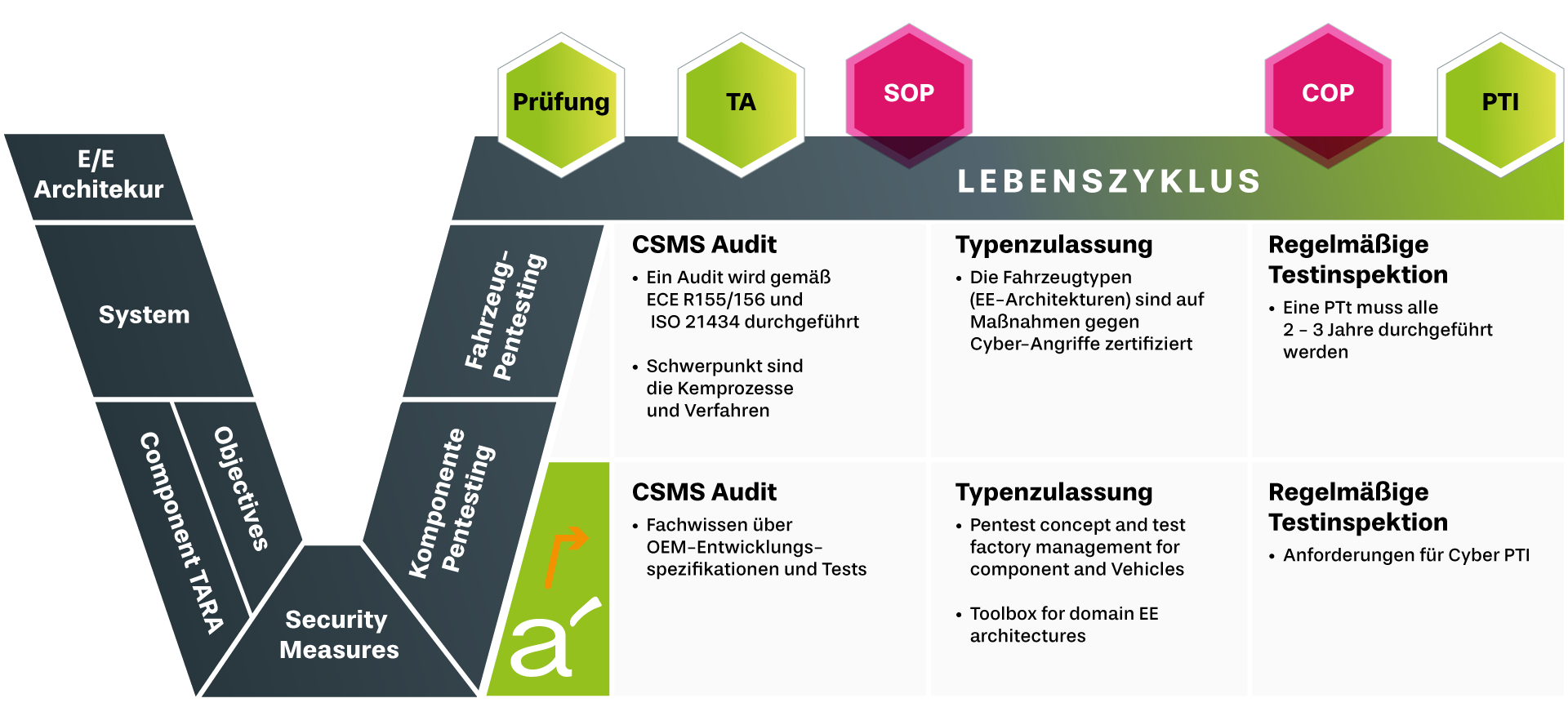

Die Cyber-Sicherheit von Fahrzeugen muss während des gesamten Lebenszyklus berücksichtigt werden, d. h. von der Entwicklung über die Produktion bis hin zur Nachproduktion und von der E/E-Architektur bis hin zu den einzelnen Steuergeräten und der zugehörigen Software. Eine angemessene Automotive Cybersecurity erfordert Prävention, Reaktion und Tests. Die F&E-Teams konzentrieren sich auf die Prävention, indem sie die sichersten Hardware- und Softwareprodukte entwickeln. Die Vorbeugung konzentriert sich auf die Bewältigung von Cybersicherheitsvorfällen, wenn sie auftreten, und Tests sind erforderlich, um die Zuverlässigkeit der Produkte zu gewährleisten. Das moderne Risikomanagement für Fahrzeuge muss sehr unterschiedliche Aspekte und Zusammenhänge berücksichtigen.

Automotive Cybersecurity: Regulatorische Landschaft und Prozesse

Vorschriften in Automotive Cybersecurity wie UN ECE WP.29 R155 (Cybersecurity Management System, CSMS) und R156 (Software Update Management System, SUMS) wurden veröffentlicht und werden in der Branche weitgehend übernommen. Darüber hinaus führen Standards wie ISO/SAE 21434 strukturierte Prozesse für das Management von Cybersicherheitsrisiken ein. Diese Vorschriften und Standards erfordern einen systematischeren, modellbasierten Ansatz für das Cybersicherheitsmanagement in der Automobilindustrie.

Der Prozess beginnt mit der Zerlegung eines Fahrzeugs oder Geräts in cybersicherheitsrelevante Komponenten. Für diese Komponenten wird dann eine Schwachstellen- und Risikobewertung durchgeführt, um potenzielle Bedrohungen zu identifizieren. Auf der Grundlage dieser Bewertung werden vorbeugende Maßnahmen ergriffen, um Risiken zu mindern und die allgemeine Cybersicherheit zu verbessern.

Wie erfüllt man die UN ECE-Regelung?

UN CYBERSECURITY REGULATION

PROZESS

SYSTEM

TECHNISCH

HOMOLOGATION/ CERTIFICATION

Smart Tooling für lückenlose Rückverfolgbarkeit während des gesamten Lebenszyklus

Die intelligenten Werkzeuge von asvin nutzen die grafische Rückverfolgbarkeit, um wichtige Metadaten über den gesamten Software-Lebenszyklus hinweg miteinander zu verbinden und so eine nahtlose Nachverfolgung, Compliance und ein Risikomanagement zu gewährleisten.