Aktuelle Systeme zur Erfassung von Cybersicherheitsrisiken in komplexen vernetzten OT (Operational Technology) Systemen fokussieren sich vorwiegend auf Situationsbewertungen, die auf folgenden Punkten basieren: Erkennung der Teilnehmer im System (ID, Asset Management, Suche nach bekannten Schwachstellen (CVE) und Zuordnung von Teilnehmern und erkannten Schwachstellen auf aktiv ausgenutzte Angriffspfaden (Attack Path). Im besten Fall ist das Ergebnis eine Liste von erkannten Schwachstellen im Gesamtsystem und deren Zuordnung zu Assets und Gewichtung nach CVSS[1] (Common Vulnerability Scoring System).

In komplexen vernetzten Systemen mit mehreren hundert bis tausend Teilnehmern kann eine solche Liste mit CVEs, die sich auf Assets beziehen, jedoch leicht zu einer unübersichtlichen Länge mit Hunderttausenden von Referenzen anwachsen. Insbesondere bei Assets der OT (Operational Technology) können Schwachstellen aus einer Vielzahl von Gründen in der Praxis nicht ohne große Hürden geschlossen werden. Dazu zählen: fehlende Informationen zur installierten Firmware, Limitierung von Software-Wartungsfenster, schleppende Patch-Versorgung und eine unzureichende Konnektivität für Over-the-Air-Updates.

Die CVSS-basierte Priorisierung von Cybersicherheitsschwachstellen führt hier unweigerlich zu Wahrnehmungs- und Ressourcenproblemen bei der Planung und Durchführung von Maßnahmen zur Risiko-Minimierung. Dies führt dazu, dass Maßnahmen und Ressourcen an falschen Stellen durchgeführt und Schwachstellen bei Teilnehmern mit hohen operationalen Risiken oftmals unterschätzt oder nicht erkannt. Insbesondere in dynamischen und komplexen OT-Systemen entstehen so eine permanente Angriffsfläche mit ausreichend Möglichkeiten für Angreifer, ein hohes operatives Schadensbild zu erzeugen.

[1] NIST, Common Vulnerability Scoring System Calculator, https://nvd.nist.gov/vuln-metrics/cvss/v3-calculator online abgerufen 07.05.2023

asvin schlägt zur Lösung dieses Problems mit „Risk by Contex“ vor, eine neuartige Methode zur Erkennung und Priorisierung von Risiken in OT Systemen. Diese Methode setzt dabei operationale Faktoren und Cybersicherheitsfaktoren in eine Beziehung (Kontext) und ermöglicht eine Gewichtung von Risiken über mathematische Verfahren zur Bewertung von topologischen Zusammenhängen. Die Methode ermöglicht es zudem unbekannte Cybersicherheitsrisiken (z.B. Zero-Day-Exploits, Firmware-Stände) in die Risiko-Bewertung einzubeziehen und somit die Risikobetrachtung über den Horizont bekannter CVEs und Angriffspfade zu erweitern. Zudem können Risiko-Zustände in einem komplexen System simuliert werden, beispielsweise um die Risiko-Auswirkung bei der Hinzunahme oder Entfernung von Teilnehmern vorhersagen zu können.

Mit der Methode Risk by Context leistet asvin somit einen wesentlichen neuen Beitrag zur Optimierung in der Cyber Threat Intelligence und Situational Awareness. Zudem eröffnet die Methode, eine erklärbare (Trustworthy) Einführung neuer Sicherheitsmetriken und ermöglicht Prognosen über die (prädiktive) Auswirkungen von Cyberangriffen auf Führungssysteme. Durch eine optimierte Aufbereitung von Risiken kann der Ressourcen-Einsatz (Personal und Material) bei der Risiko-Minimierung optimiert werden. Es wird damit ein wesentlicher neuer Beitrag zur Erhöhung der Resilienz in Führungssysteme geleistet.

Status Quo CVSS basierter Cybersicherheitsrisiken in OT Systeme

Bedingt durch den Einsatz digitaler Systeme steigt die Anzahl von Software-Komponenten in OT Systeme, damit die Anzahl an Fehlern (Bugs) in Software-Komponenten und damit die Anzahl an bekannten Schwachstellen (CVEs) sowie das Potential unbekannter Angriffsmöglichkeiten (Zero Day Exploits). Das Ausmaß dieses Anwachsens der Angriffsoberfläche lässt sich sehr gut im Anstieg der Code-Zeilen in digitalen Produkten verdeutlichen: Die Software im Bordcomputer der Apollo 11 zur Mondlandung umfasste 145.000 Code Zeilen[1], ein Boing Dreamliner benötigt zum sicheren Flug 14 Millionen Zeilen Source-Code und ein modernes vernetztes Fahrzeug (Software Defined Vehicle) wird mit bis zu 100 Millionen Zeilen Software Code[2] ausgeliefert.

[1] Google, Apollo 11 mission’s 40th Anniversary: One large Step for open source code, http://googlecode.blogspot.com/2009/07/apollo-11-missions-40th-anniversary-one.html, online abgerufen 07.05.2023

[2] Porsche AG, A Modern Car Runs 100 Million Lines of Code, https://medium.com/next-level-german-engineering/porsche-future-of-code-526eb3de3bbe, online abgerufen 07.05.2023star

Studien gehen davon aus, dass durchschnittlich etwa 3 Fehler pro 1000 Zeilen geschriebenem Softwarecodes existieren. Bei sicherheitskritischen Anwendungen sind es ungefähr 0,5 Fehler pro 1000 Code-Zeilen[1]. Für ein modernes Fahrzeug bedeutet dies, dass zwischen 300.000 – 50.000 potenzielle Fehler im Source-Code enthalten sind. Dieses Potenzial umfasst bekannte, mit CVE klassifizierte Schwachstellen, bislang unerkannte Fehler sowie Zero-Day-Exploits

Studien gehen davon aus, dass durchschnittlich etwa 3 Fehler pro 1000 Zeilen geschriebenem Softwarecodes existieren. Bei sicherheitskritischen Anwendungen sind es ungefähr 0,5 Fehler pro 1000 Code-Zeilen[1]. Für ein modernes Fahrzeug bedeutet dies, dass zwischen 300.000 – 50.000 potenzielle Fehler im Source-Code enthalten sind. Dieses Potenzial umfasst bekannte, mit CVE klassifizierte Schwachstellen, bislang unerkannte Fehler sowie Zero-Day-Exploits

[1] Sicherheitslücken im Internet, Universität Oldenburg, http://www.informatik.uni-oldenburg.de, online abgerufen 07.05.2023

Dieser Anstieg ist teilweise bedingt durch den Einsatz von Hypervisor-Architekturen, die die Software-Entwicklung und Pflege rationalisieren, aber gleichzeitig zu einer redundanten Verwendung von Software-Code in virtualisierten Systemen führen und damit auch die absolute Anzahl von vorhandenen Schwachstellen erhöht. Ein CVE Scan auf Komponenten eines Software-Defined-Vehicles führt daher in der Betrachtung aller Komponenten zu Ergebnislisten mit mehreren hunderttausend Einträgen. Das Ranking dieser Einträge nach CVSS führt zu einer Eingrenzung von mehreren tausend kritischen CVEs und damit zur praktischen Frage, welche bekannten CVEs mit welcher Priorität geschlossen werden müssen. Das Schließen von Sicherheitslücken ist praktisch limitiert durch die vorhanden Entwicklungsressourcen bei Betreibern, Herstellern und Zulieferern. Infolgedessen bleiben kritische Schwachstelle offen oder deren Schließung erfolgt stark zeitverzögert.

Aus Sicht der Betreiber ist das System ist in einem permanenten Bereich der Unsicherheit, bedingt durch offene CVEs. Die ökonomischen und technischen Grenzen erlauben kein vollständiges Schließen aller als kritisch klassifizierten Softwarerisiken. Vollkommen unbeachtet ist hierbei zudem das Dunkelfeld der unerkannten (Zero-Day) Risiken im Software-Stack. Betrachtet man nicht nur einzelne Assets (beispielsweise ein Fahrzeug), sondern betrachtet diese als Teil eines komplexen Anwendungssystems, potenzieren sich die mit CVE verbundenen Risiken. Bestehende Cyber-Threat-Intelligience (CTI), die auf Basis von CVE/CVSS Metriken basieren, stoßen daher in der Praxis an ihre Grenzen. Solche Systeme sind nicht in der Lage, Risiken in einer Form abzubilden, die eine Situationsbewertung und Planung zur Risikominderung wirksam unterstützt. Im Gegenteil: die Fokussierung bestehender Systeme auf den Schweregrad (CVSS) einer Schwachstelle ohne den Kontext der Verwendung des betroffenen, Vermögenswertes kann zu einer unzureichenden Priorisierung von Ressourcen und Maßnahmen im Risiko-Management führen. Assets mit einer faktisch geringeren Anfälligkeit (z.B. aufgrund eingeschränkter Konnektivität) werden zunächst genauso behandelt und dargestellt, wie Assets mit einem faktisch hohen Anfälligkeitsprofil (z.B. mit Hyperkonnektivität).

Risk by Context für OT Systeme liefert neue Ansätze

asvin’s Risk by Context ermöglicht neue Methoden zur Erfassung, Bewertung und Aufbereitung von Cybersicherheitsrisiken in komplexen OT-Systemen. Risk by Context erweitert die Grenzen von CVE bezogenen Threat Intelligence und Risk Management Systemen und ermöglicht eine optimale Entscheidungsgrundlage zur Priorisierung von Maßnahmen, bei der Risiko-Minimierung sowie Möglichkeiten zur Simulation von Entscheidungen und deren Auswirkungen auf die Sicherheit von Assets. Risk by Context betrachtet das Potenzial von Cyberrisiken im Zusammenhang von operativen Risiken und Zielen. Dadurch entsteht ein topologischer Kontext-Raum, der durch algorithmische Verfahren eine reproduzierbare und nachvollziehbare Priorisierung von Cyberrisiken ermöglicht. Dieser Kontext bezogene Cyber-Lagebild ermöglicht eine bessere Datenbasis zur Priorisierung von Entscheidungen und Zuweisung von Ressourcen in der Cyberabwehr.

Beispiele zur Aufbereitung und Bewertung von Risiken mittels Risk By Context:

-

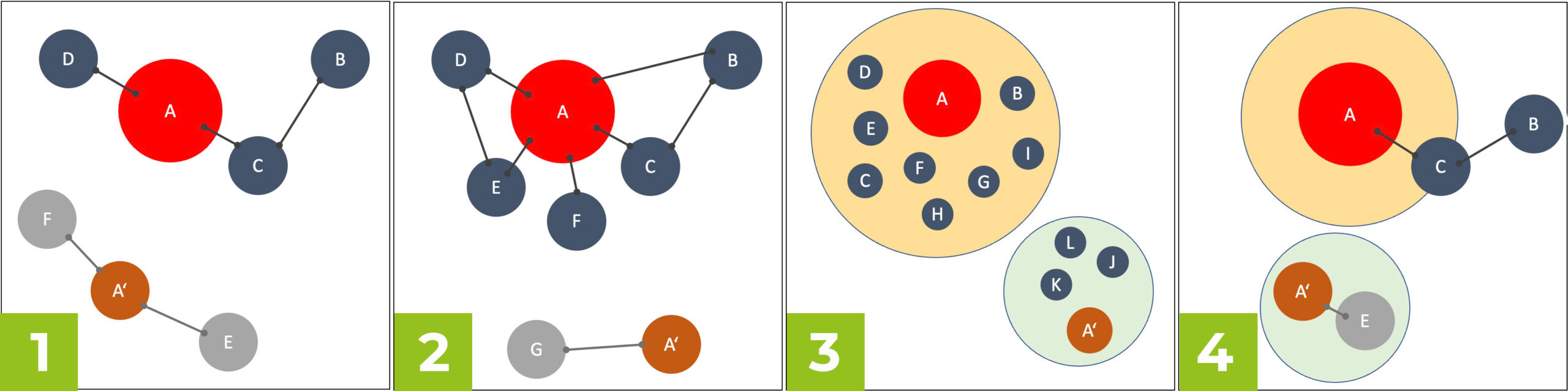

Kontext über Angriffspfad: Das Asset A verfügt über erkannte Schwachstellen (CVE), die durch einen bekannten Angriffspad (Attack Path D-A-C-B) ausgenutzt werden können. Die Verbindung auf einem Angriffspfad erhöht das bewertete Risiko für das Asset A. Während Asset A‘ zwar über die gleichen bekannten Schwachstellen (CVE) wie A verfügt, aber die Verbindungen F-A‘-E auf keinem bekannten Angriffspfad liegen. Daher ist das praktische Risiko für A‘ geringer als für A (bei gleichen CVSS Scoring). Die Maßnahmen zur Risiko-Minimierung sollten also für A priorisiert werden.

-

Kontext über Netzwerkverbindungen: Das Asset A verfügt über erkannte Schwachstellen (CVE) und über eine hohe Anzahl an Verbindungen mit weiteren Assets im Netzwerk. Das Asset A‘ verfügt über die gleichen bekannten CVEs, aber über eine signifikant geringere Anzahl an direkten Netzwerkverbindungen. Daher ist für das System G-A‘ das praktische Risiko geringer (und damit für A‘) als für das System A-B-C-D-E-F (und damit für A bei gleichen CVSS Scoring). Die Maßnahmen zur Risiko-Minimierung sollten also für A priorisiert werden.

-

Kontext über Dimension Netzwerksegmente: Das Asset A liegt im verfügt über erkannte Schwachstellen (CVE) und liegt in einem großen Netzwerksegment mit den Assets B-I. Das Asset A‘ verfügt über die gleichen bekannten CVEs, aber legt aber in einem Netzwerksegment mit weniger Assets (J-K). Die Maßnahmen zur Risiko-Minimierung sollten also für A priorisiert werden, um das Schadenspotential auf weitere Assets zu minimieren.

-

Kontext über Verbindungen nach Außen: Das Asset A ist in direkter und indirekter Verbindung mit einem Asset außerhalb eines abgeschlossenen Netzwerksegmentes (z.B. Fernwartungszugang oder Telemetrie-Fernverbindung). Das typengleich ausgeprägte Asset A‘ hat dagegen keine direkte oder indirekte Außenverbindung. Das Risiko für A wird daher potenziell höher bewertet als das Risiko für A‘.

-

Distanz zu bekannten Risiken: Das Asset B verfügt über ein hohes erkanntes Risiko (z.B. CVSS oder aktiv ausgenutzter Exploit). Das Risiko für A wird höher bewertet. Da der Abstand (A-C-B) über Netzwerkverbindungen über den Verbindungsweg A-F-E-D-B geringer zu B als zu A‘ ist.

-

H-S-E Kontext: Das Asset A ist unmittelbar mit hohen H-S-E Risiken (Health-Safety-Environment) verbunden. Während bei A‘ die verbundenen H-S-E Risiken geringer sind. Obwohl A und A‘ über gleichwertige potenzielle oder erkannte Schwachstellen verfügen, sollten die Maßnahmen zur Cyberrisiko-Minimierung bei A priorisiert werden, da damit auch die potenziellen Auswirkungen durch höhere H-S-E Risiken minimiert werden.

-

Operationale Bedeutung: Das Asset A ist mit einer hohen oder kritischen operationalen oder Bedeutung (B) verbunden. Bei A‘ ist diese operationale Bedeutung geringer. Obwohl A und A‘ über gleichwertige potenzielle oder erkannte Schwachstellen verfügen, sollten die Maßnahmen zur Cyberrisiko-Minimierung bei A priorisiert werden, da damit auch die potenziellen operationalen Risiken minimiert werden.

Risk by Context als bessere Basis für Entscheidungen

asvin’s Risk by Context Methode nutzt die oben genannten (sowie weitere) Faktoren, setzt diese in einem mehrdimensionalen Raum in Beziehung zueinander und erstellt ein Gewichtungsmodell, dass das individuelle Risiko eines Assets bestimmt. Dabei können Risiken von verbundenen Assets oder ganzen Segmenten vererbt werden. Dies erlaubt es, für OT Systeme mit Assets mit weitestgehend unbekannten Eigenschaften eine Risiko-Einschätzung zu bestimmen (beispielsweise durch Zero-Day-Exploits). Der dabei ermittelte Risk-by-Context Index basiert auf mathematischen Verfahren der Graphen-Analyse (Cybersecurity Knowledge Graphs) und Topologie-Lehre.

Hier haben die Verfasser in verschiedenen Forschungsprojekten in den vergangenen Jahren Vorarbeiten geleistet, die in das Design und Erstellung von asvin’s Risk by Context eingeflossen sind (M.Ross, R. Bohara, IoT Crawler, Horizon2020; M.Ross, NGI Pointer, Horizon2020, R. Bohara, Eratosthenes, Horizon2020, M.Ross, R.Bohara, CERTIFY, Horizon Europe, M.Ross, R.Bohara, R.Yahalom, R.v. Kranenburg, DataChainSec, BMBF; R.Yahalom, Cybersecurity at MIT Sloan (CAMS), MIT; R. Yahalom, Cyber Resilient Energy, US Department of Energy; R.v.Kranenburg, TagITSmart, Horizon2020).

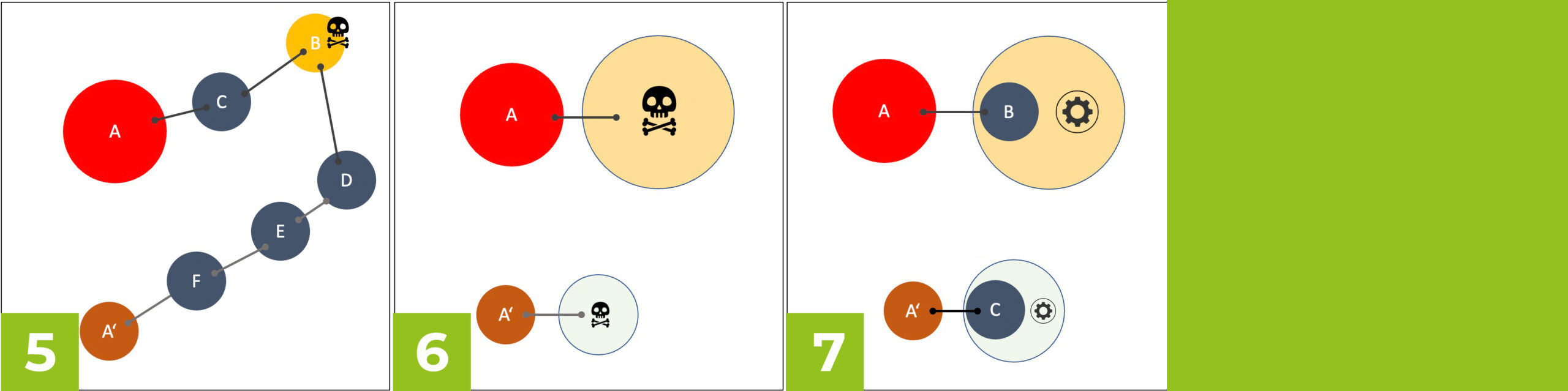

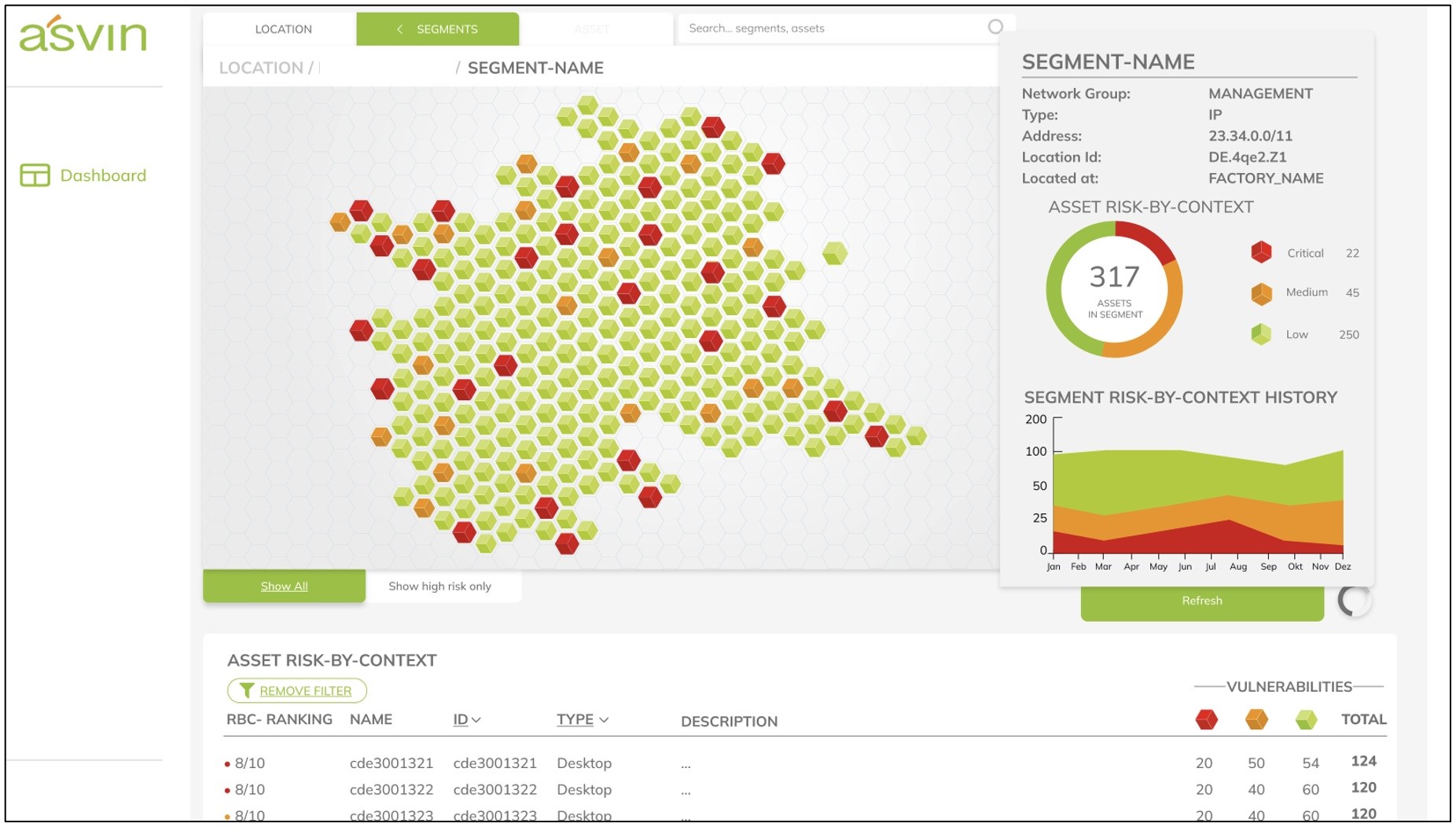

Abb.: Darstellung von Risiken in einer System-Landschaft mit Sicht auf Netzwerk-Segmente, basierend auf dem Risk-by-Context Index

Abb.: Darstellung der Risk-by-Context Modellierung einzelner Assets innerhalb eines Netzwerksegments

Abb.: Darstellung Risiko in Segmenten in der gewichteten Liste (Sortierung nach Risk-By-Context) zur Priorisierung von Entscheidungen

Die für die Risk-by-Context Ermittlung notwendigen Datentypen und Datenräume werden per Data-Pipelines der asvin Risiko-Modellierung-Engine zur Verfügung gestellt. Dabei können bestehende Datenräume und Datenservices über Schnittstellen (REST/JSON) an die Risk-by-Context Analyse Plattform angebunden werden: beispielsweise Daten aus dem Asset-Management, Netzwerk-Topografie, OSINT (z.B. MITRE ATT&CK, OT@MITRE), H-S-E und operationale Risiko-Faktoren aus dem Business Continuity und Supply-Chain Management.

Vorteile der Priorisierung nach Risk by Context als Entscheidungsgrundlage

Gewichtung operationaler und unbekannter Risiken in Cyber-Threat-Intelligience (CTI)

asvin Risk by Context ermöglicht eine bessere Priorisierung von Maßnahmen zur Risiko-Minimierung als herkömmliche CVE/CVSS-orientierte Methoden. Durch die Einbeziehung mehrdimensionaler Kontext-Räume können operationale und Cybersicherheitsrisiken miteinander verschränkt werden. Dies erlaubt die Identifizierung von Anlagen, die bei der individuellen Gefährdung durch die Vielzahl objektiv kritischer CVEs, priorisiert werden müssen. Dadurch werden SOC- und CERT-Teams kognitiv entlastet und können ihre Arbeitsressourcen besser planen. Risiken können dadurch schneller begrenzt und minimiert werden.

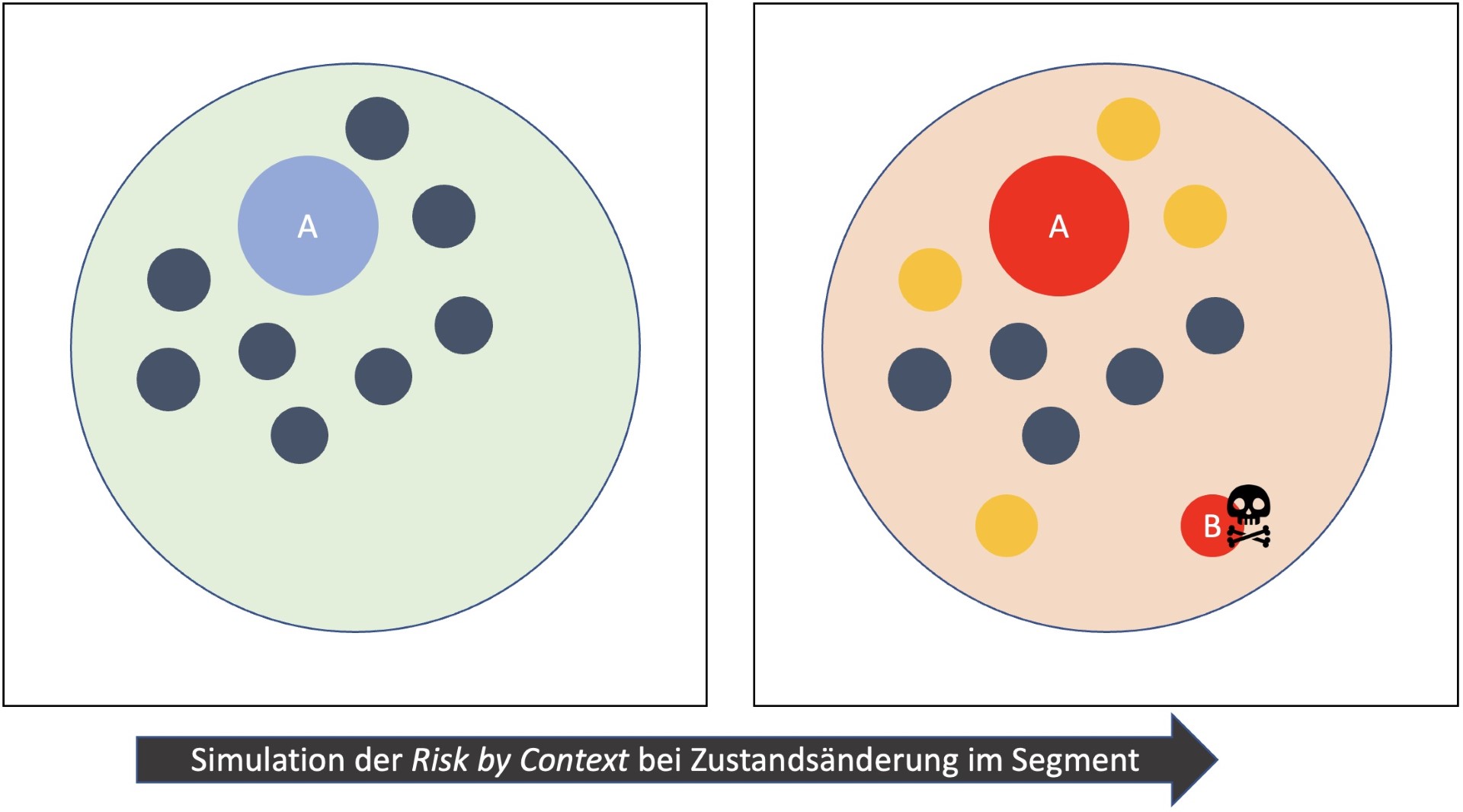

Simulation von geänderten Risiken bei Zustandsänderungen

Die Risk-by-Context Modellierung erlaubt die Prognose einer Zustandsänderung für ein Gesamtsystem und deren enthaltenen Assets, sobald sich das individuelle Risiko eines Assets ändert oder neue Assets dem System hinzugefügt werden. Die Methode kann somit die Risiko-Bewertung eines Systems bei einer geplanten (oder ungeplanten) Änderung simulieren und die Planung einer sicheren Systemlandschaft dadurch wesentlich unterstützen. Komplexe vernetze Systeme zeichnen sich durch eine hohe Dynamik aus. Assets kommen hinzu oder verlassen das System. Dadurch verändert sich das Risiko-Profil des Gesamtsystems, Segmenten und einzelner Assets. Die Risk-by-Context Methode erlaubt es, die Veränderung dieser Risiken bei einer Veränderung des Systems zu simulieren.Risk-by-Context unterstützt damit die Modellierung von Vorhersagbarer (prädiktive) Auswirkungen von Cyberangriffen auf Führungssysteme.

Die Risk-by-Context Modellierung erlaubt die Prognose einer Zustandsänderung für ein Gesamtsystem und deren enthaltenen Assets, sobald sich das individuelle Risiko eines Assets ändert oder neue Assets dem System hinzugefügt werden. Die Methode kann somit die Risiko-Bewertung eines Systems bei einer geplanten (oder ungeplanten) Änderung simulieren und die Planung einer sicheren Systemlandschaft dadurch wesentlich unterstützen. Komplexe vernetze Systeme zeichnen sich durch eine hohe Dynamik aus. Assets kommen hinzu oder verlassen das System. Dadurch verändert sich das Risiko-Profil des Gesamtsystems, Segmenten und einzelner Assets. Die Risk-by-Context Methode erlaubt es, die Veränderung dieser Risiken bei einer Veränderung des Systems zu simulieren.Risk-by-Context unterstützt damit die Modellierung von Vorhersagbarer (prädiktive) Auswirkungen von Cyberangriffen auf Führungssysteme.

Unbekannte Cybersicherheitsrisiken (Zero Days) als analysierbarer Faktor im Risiko-Modell

CTI aus Basis bekannter CVE’s und Angriffspfade erlaubt nur eine Risiko-Betrachtung und Einschätzung auf Basis bekannter Risiken. Insbesondere in OT-Systemen lassen sich zu Assets keine genauen Metriken zu Software-Eigenschaften und damit zu enthaltenen CVEs ermitteln (z.B. proprietäre Firmware, fehlende oder unvollständige Software-Bill-of-Material). Mithilfe von graphenbasierten Analysen lassen sich Cybersecurity-Knowledge-Graphen (CSKG) erstellen, die dazu geeignet sind, unbekannte Risiken (z.B. Zero-Days) in einem Risiko-Assessment aufzunehmen (vgl J.LI, 20109)[1]. Mit dieser Methode ist Risk-by-Context den herkömmlichen CVE/CVSS basierten CTI Ansätzen überlegen und erweitert die Betrachtung auf den Hochrisiko-Bereich der unbekannten Schwachstellen und Angriffspfaden in komplexen Systemen. Diese können dadurch resilienter gegen Angriffe mithilfe von Zero-Day-Attacken geplant und aufgesetzt werden.

[1] J.LI, Unknown Vulnerability Risk Assessment Based on Direct Graph Models: A Survey, IEEE, 2019, https://www.researchgate.net/publication/337377021_Unknown_Vulnerability_Risk_Assessment_Based_on_Directed_Graph_Models_A_Survey

Fazit Risk by Context

asvin entwickelt „Risk by Contex“, eine neuartige Methode zur Erkennung und Priorisierung von Risiken in OT Systemen. Diese Methode setzt operationale Faktoren und Cybersicherheitsfaktoren in eine Beziehung (Kontext) und ermöglicht eine Gewichtung von Risiken über mathematische Verfahren zur Bewertung von topologischen Zusammenhängen. Die Methode ermöglicht es zudem unbekannte Cybersicherheitsrisiken (z.B. Zero-Day-Exploits, Firmware-Stände) in die Risiko-Bewertung einzubeziehen und die Risiko-Betrachtung über den Horizont bekannter CVEs und Angriffspfade dadurch zu erweitern. Zudem können Risiko-Zustände in einem komplexen System simuliert werden, beispielsweise um die Risiko-Auswirkung bei der Hinzunahme oder Entfernung von Teilnehmern vorhersagen zu können. Mit der Methode Risk by Context leistet asvin somit einen wesentlichen neuen Beitrag zur Optimierung in der Cyber Threat Intelligence und Situational Awareness. Zudem eröffnet die Methode, eine erklärbare (vertrauenswürdige) Einführung neuer Sicherheitsmetriken und ermöglicht Prognosen zu (prädiktiven) Auswirkungen von Cyberangriffen auf Führungssysteme. Durch eine optimierte Aufbereitung von Risiken kann der Ressourcen-Einsatz (Personal und Material) bei der Risiko-Minimierung optimiert werden. Es wird damit ein wesentlicher neuer Beitrag zur Erhöhung der Resilienz in Führungssysteme geleistet.