Es ist ein guter Zeitpunkt am dem Ende des Periode der amtierenden EU-Kommission, zu überprüfen, wie sehr sich die EU-Regulierung in den letzten vier Jahren verändert hat, wie sich neuen Vorschriften auswirken werden, sollten diese wie geplant in Kraft treten.

Zuerst möchte ich kurz auf das Ausmaß des Cyber-Problems hinweisen, mit dem wir alle konfrontiert sind: Im Jahr 2020 beliefen sich für die Weltwirtschaft die Kosten verursacht durch Cyberkriminalität nach Angaben der ENISA auf 5,5 Billionen Euro. Ebenfalls im Jahr 2020 wurden die Kosten der Cyberkriminalität für die US-Wirtschaft in einer ersten NIST-Schätzung auf 1 % bis 4 % des BIP beziffert. Für 2024 liegen die meisten Schätzungen bei 10 Billionen USD oder etwa 10 % des weltweiten BIP. Dieser Kostenfaktor durch Cyberkriminalität ist enorm im Vergleich Sie zur Größe des Cybersecurity-Marktes, der auf etwa eine halbe Milliarde geschätzt wird. Bei all diesen Zahlen handelt es sich um sehr grobe Schätzungen, denn – und das ist das erste Problem – wir haben keine einheitliche Definition für Cyberkriminalität. Der jüngste Versuch eines UN-Vertrags über Cyberkriminalität scheint genau an diesem Punkt zu scheitern.

Dennoch haben die meisten von uns persönlich oder beruflich bereits Erfahrungen mit Cyberkriminalität gemacht. In mehreren kürzlich durchgeführten weltweiten Erhebungen wurde festgestellt, dass 60 % oder mehr der befragten Unternehmen im vergangenen Jahr einen oder mehrere Cyberangriffe erlebt haben, aber nur die Hälfte von ihnen hat den Cybervorfall den zuständigen Behörden gemeldet.

Wir stützen uns auf Erhebungen, weil – Problem Nummer zwei – eine umfassende Sammlung von Daten über Cyber-Vorfälle fehlt. Abgesehen davon, dass die Unternehmen nach wie vor zögern, Informationen über Cyber-Vorfälle weiterzugeben, ist die Strukturierung der gemeldeten Daten (eine Taxonomie), um sie nutzbar zu machen, noch nichtabgeschlossen.

Um das Bild zu vervollständigen, sollten wir das Problem Nummer drei erwähnen, das das WEF in seinem Global Cybersecurity Outlook 2024 als “eklatantes Ungleichgewicht bei der Verantwortung für die Sicherheit zwischen Technologieherstellern und Technologiekonsumenten” bezeichnet und feststellt, dass “seit Jahren Organisationen und Einzelpersonen die Hauptverantwortung dafür tragen, dass die von ihnen verwendete Hard- und Software sicher und widerstandsfähig implementiert, betrieben und gewartet wird. Wenn es zu Zwischenfällen kommt, liegt die Verantwortung für die Behebung und Wiederherstellung der Schäden ebenfalls beim Benutzer, zusammen mit den damit verbundenen finanziellen Belastungen“. Wie dieses Bild deutlich macht, reichen Einzellösungen nicht mehr aus.

Viele kommen zu dem Schluss, dass die Cybersicherheit zu einem kooperativen – versicherbaren – Risikomanagement weiterentwickelt werden muss, das sich auf die gesamte Lieferkette erstreckt. Um dies zu erreichen, benötigen wir den entsprechenden Rechtsrahmen und die Daten, die die Wissensbasis und die Risikomodelle speisen.

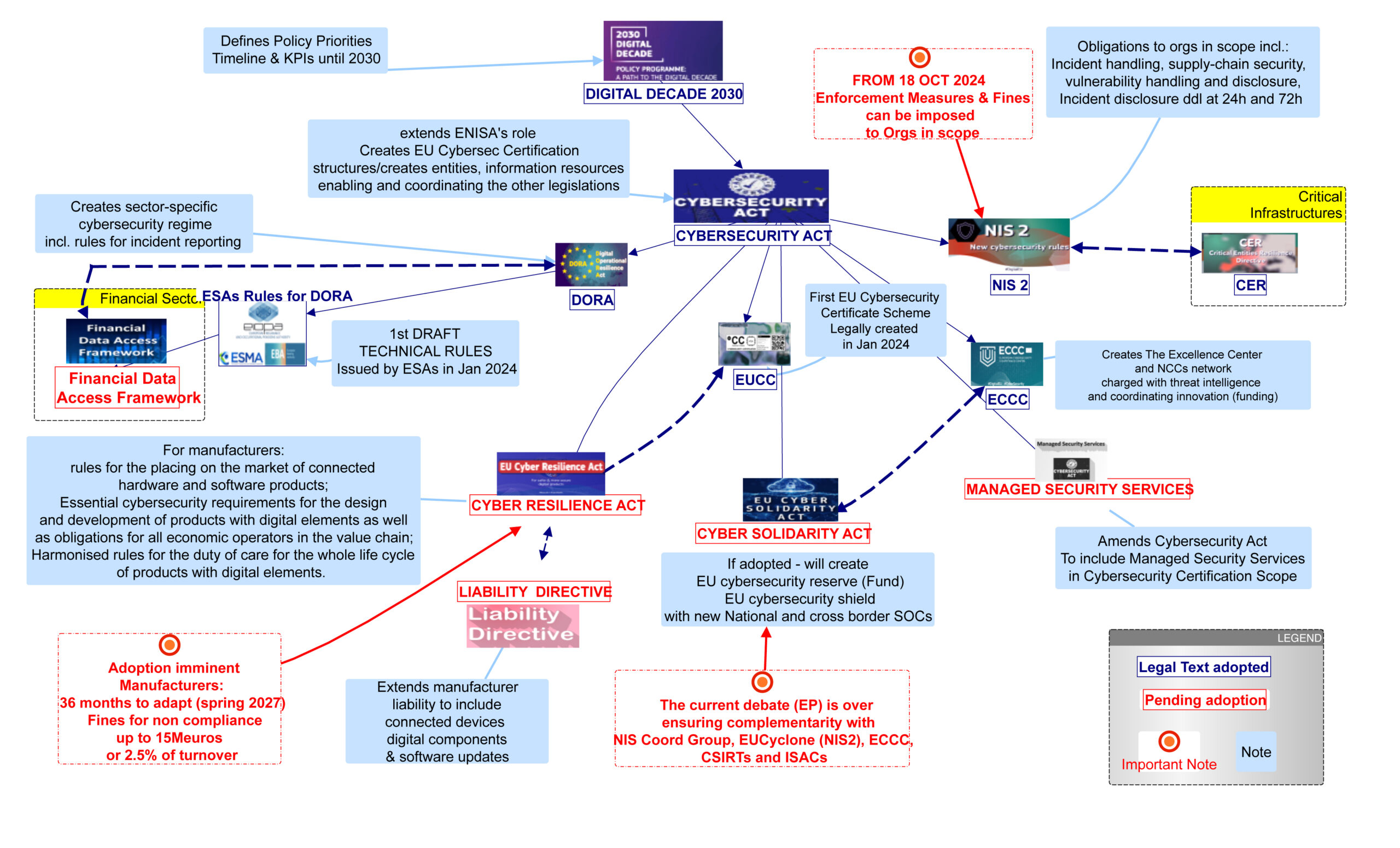

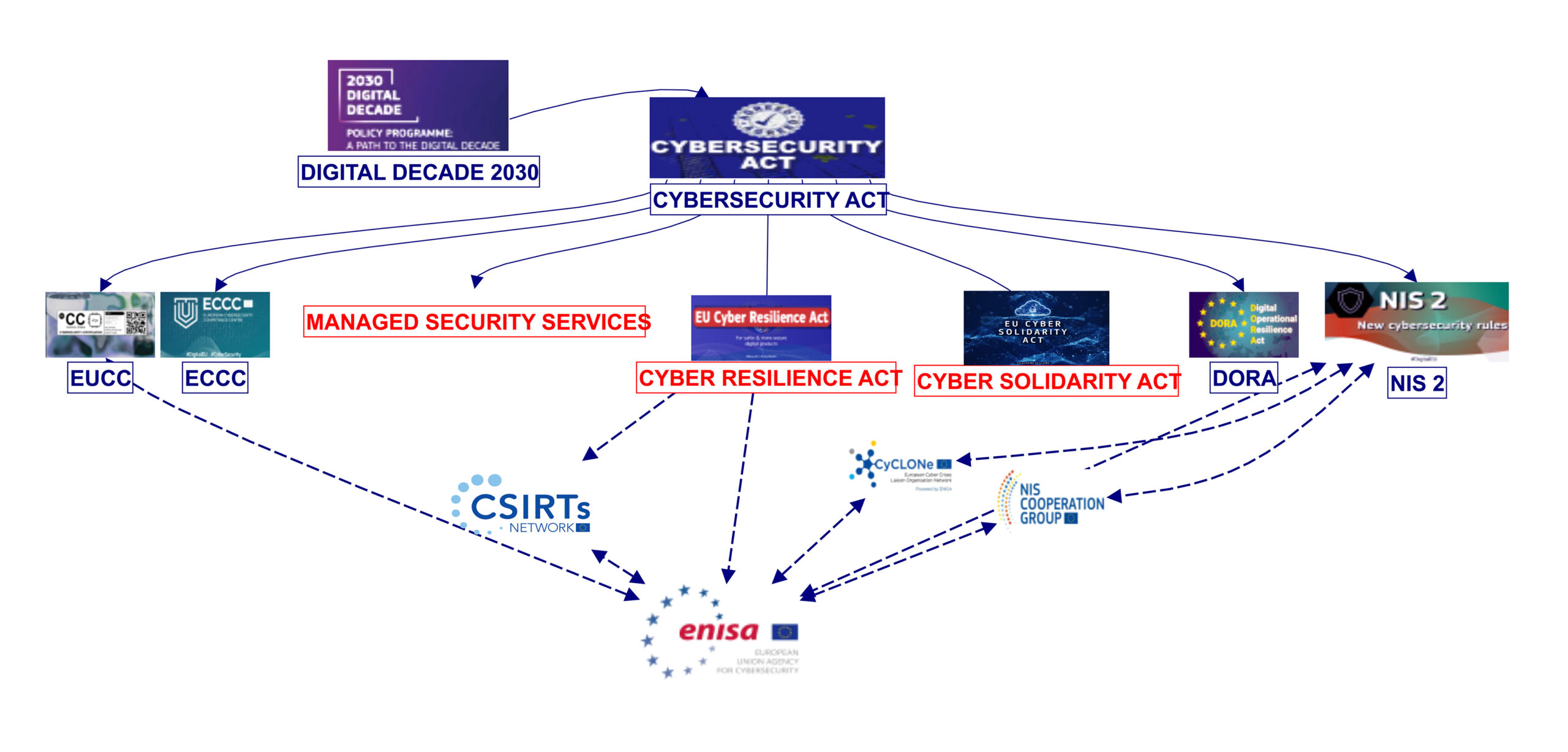

Die umfangreichen Rechtsvorschriften zur Cybersicherheit, die im Rahmen der EU Kommission erarbeitet wurden, zielen eindeutig darauf ab, diese dringend benötigte neue Architektur zu schaffen. Von diesen Schlüsseltexten befinden sich mehrere noch im Verabschiedungsprozess, darunter das Cyber Resilience Act (CRA) und das Cyber Solidarity Act. Zu den bereits verabschiedeten Texten gehören zwei weitere wichtige Teile dieser Architektur: das Cybersicherheitsgesetz und die NIS2-Richtlinie.

Die nachstehende visuelle Darstellung zeigt lediglich, wie diese Texte zueinander in Beziehung stehen und die aus der Ära der EU Kommission resultierende Regulierungsarchitektur bilden. Die meisten dieser Vorschriften werden innerhalb der nächsten 3 Jahre in Kraft treten. Ihre “realen” Auswirkungen werden erst gegen 2027

In der Praxis werden zwei dieser Richtlinien und Direktiven die größten und unmittelbarsten Auswirkungen für die Wirtschaftsbeteiligten haben: NIS 2, die bis zum 17. Oktober 2024 in nationales Recht umgesetzt werden muss, wobei Sanktionen und Geldbußen theoretisch ab dem 18. Oktober 2024 möglich sind, und der CRA, der zum Zeitpunkt der Erstellung diese Blog Textes noch auf den letzten formellen Schritt des Rates wartet. Die textliche Fassung des CRA ist dabei abgeschlossen. Seine Hauptmerkmale sind bereits weitgehend erörtert worden. Die in dieser endgültigen Fassung vorgenommenen Änderungen sind es wert erörtert zu werden. Beispielsweise, weil sich der CRA auf die Pflicht zur Meldung von Cybersicherheits-Schwachstellen auswirkt und diese Verpflichtung als erster Teil 12 Monate nach der Unterzeichnung des CRA in Kraft treten wird. Wir können davon ausgehen, dass diese Anforderungen im Frühjahr 2025 wirksam werden.

In der ENDGÜLTIGEN FASSUNG des Europa Parlamentes wurden die Kategorien für eine strengere Konformitätsbewertung ausdrückliche mit Erwähnung von “intelligenten Haushaltsprodukten mit Sicherheitsfunktionen, wie z. B. intelligente Türschlösser, Babyüberwachungs- und Alarmsysteme, vernetztes Spielzeug und tragbare Gesundheitstechnologie” erweitert.

KOSTENLOSE UND OPEN-SOURCE-SOFTWARE: Das Europa Parlament hat sich in der Präambel viel Mühe gegeben, Szenarien, die freie und quelloffene Software betreffen, umfassend zu behandeln, um die Herstellung, den Vertrieb, die Wartung und das Sponsoring von freien und quelloffenen Komponenten und Software von der Verantwortung der Hersteller auszuschließen, wenn kein Gewinn erzielt wird. Es fordert zu dem Ad-hoc-Entscheidungen für zweideutige Umstände, bei denen es um die Bereitstellung von Software ohne Gewinnabsicht oder Gewinnabsicht geht.

MELDUNG VON SCHWACHSTELLEN: Das endgültige Dokument des CRA enthält neue Artikel, in denen die Einzelheiten des Prozesses zur Meldung von Cyber-Schwachstellen erläutert werden. Dabei werden die formalen Rollen und Verantwortlichkeiten der CSIRTs und der ENISA wirksam gestärkt. Die CSIRTs stehen als primäre Meldestelle an vorderster Front, zusammen mit den benannten nationalen Behörden und in enger Zusammenarbeit mit der ENISA. Diese fällen eine Entscheidung darüber, was und wann die gemeldeten Informationen veröffentlicht werden sollen. Die Frage der öffentlichen Bekanntgabe von Schwachstellen – wie in der ursprünglichen Fassung gefordert – war Gegenstand einer großen Debatte zwischen Parlament, Kommission und Nationalstaaten, wobei Bedenken vorgetragen wurden, dass dies die Offenlegung zu verwundbaren Situationen führen können. Ob das nun vorgeschlagene Verfahren die Kritiker zufrieden stellen wird, ist noch nicht klar. Artikel 16 des CRA ist einer zentralen Meldeplattform für Schwachstellen gewidmet, für die die europäische Cybersicherheitsagentur ENISA verantwortlich sein wird. In der ursprünglichen Fassung des CRA lehnte sich dieser an den Meldeprozess der NIS2 an, die eine “koordinierte Meldung” einführte, bei der die benannten nationalen Behörden die erste Anlaufstelle sind. In dieser Fassung des CRA tauchte die zentrale Meldeplattform nur am Rande als eine Option auf, die der meldende Hersteller zusätzlich in Betracht ziehen konnte. Im endgültigen Text heißt es: “Ein Hersteller meldet jede aktiv ausgenutzte Schwachstelle, die in einem Produkt mit digitalen Elementen enthalten ist und von der er Kenntnis erlangt, gleichzeitig an das gemäß Absatz 7 dieses Artikels als Koordinator benannte CSIRT und an die ENISA. Der Hersteller meldet diese aktiv ausgenutzte Schwachstelle über die gemäß Artikel 16 eingerichtete einheitliche Meldeplattform”. Es gelten die Meldefristen von 24 und 72 Stunden.

Bezug zur NIS 2: Eine weitere bemerkenswerte Änderung in dieser neuesten Fassung des CRA ist der Verweis auf die NIS 2, der im gesamten Text hinzugefügt wurde, um die Komplementarität zwischen beiden Regulierungen zu verdeutlichen. So fallen beispielsweise Cloud-Dienste, die bereits durch die NIS 2 geregelt sind, grundsätzlich nicht in den Anwendungsbereich des CRA. Es gibt jedoch eine Ausnahme, wenn ein solcher Dienst den für den Betrieb des Geräts erforderlichen Fernzugriff ermöglicht. Was die Meldung von Schwachstellen betrifft, so entscheidet die ENISA über Relevanz und Veröffentlichung und die nationalen CSIRTs werden in die Entscheidungsschleife einbezogen.

Was dies für Unternehmen bedeutet: Zwischen der NIS 2 und der CRA werden die Anforderungen an die Cybersicherheit für die meisten im EU-Binnenmarkt tätigen Unternehmen steigen. In einigen Sektoren wird dies für alle Unternehmen innerhalb des Sektors gelten. Im Rahmen der NIS 2 sind Unternehmen, die in den Anwendungsbereich fallen – der durch die NIS 2 auf neue Sektoren ausgeweitet wird – verpflichtet, ihre eigenen Lieferketten und Dienstleister einer Sorgfaltsprüfung im Bereich der Cybersicherheit zu unterziehen. Im Rahmen der CRA wird das gesamte geschäftliche Ökosystem rund um Hersteller, Händler und Verkäufer von Produkten mit digitalen Komponenten (sowohl B2B als auch B2C) betroffen sein. Unabhängig davon, ob sie direkt oder indirekt in den Anwendungsbereich der NIS 2 oder der CRA fallen, werden viele Geschäftsakteure ihre Cybersicherheitspraktiken von einer stückweisen Einhaltung der Vorschriften zu einem 360°-Bewusstsein und Risikomanagement weiterentwickeln müssen. Die in diesen und verwandten Gesetzen vorgesehenen Bußgelder und Strafen machen die Nichteinhaltung der Vorschriften zu kostspielig, als dass man sie sich vorstellen könnte. Für viele stellt sich die Frage, wie sie die Vorschriften einhalten können, ohne dass die Kosten ins Unermessliche steigen.

asvins Risk by Context: Aufbauend auf den Erfahrungen mit der Automobilindustrie – einem Sektor, dessen Cybersicherheitsvorschriften bereits so streng sind, dass er von einigen der oben genannten Maßnahmen ausgenommen wurde – machte sich asvin daran, eine umfassende Lösung für Risikomanagement, Einhaltung von Vorschriften und Kostenkontrolle zu entwickeln. Dies führte zur Entwicklung unseres Ansatzes Risk by ContextTM .